1. 문제 다운로드

File Name : round2.pcap

Hash : 53F7F86E5826DCD4ECC6BF8E307DB451B1BFC9EA (SHA-1)

[DigitalForensic] with CTF

ctf-d.com

2. 문제 풀이

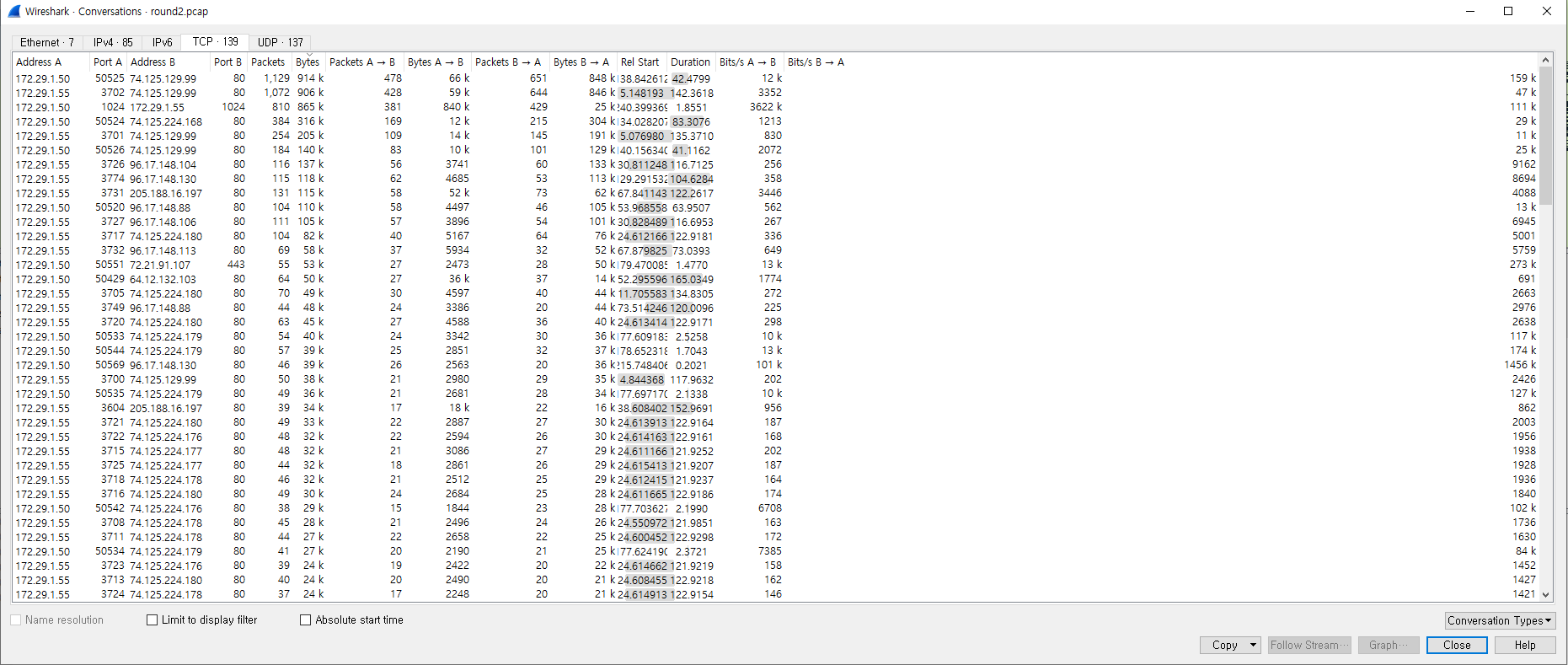

WireShark로 문제를 살펴봤다.

Byte를 기준으로 내림차순으로 정렬해봤다.

1024번 포트를 대상으로 많은양의 패킷이 오고갔다.

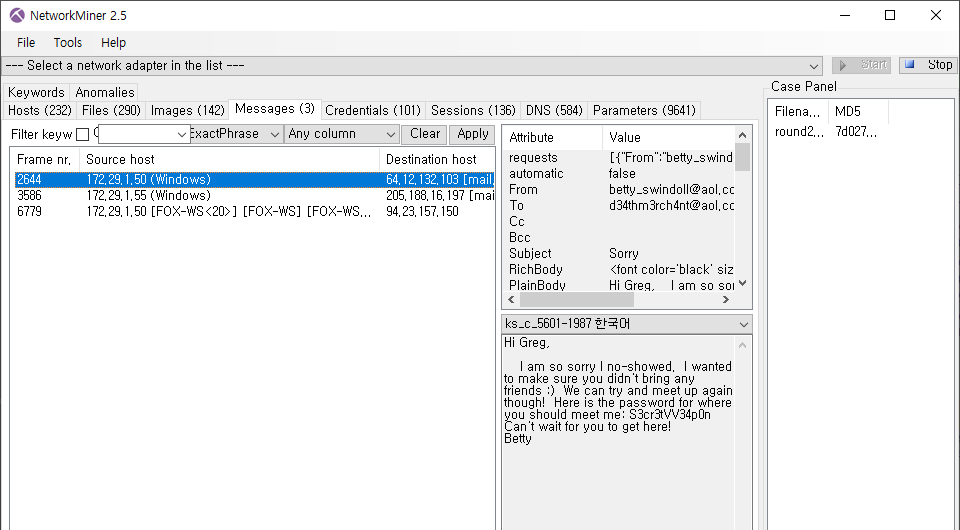

NetworkMiner를 이용해서 통신에서 어떤 문자열들이 오고갔는지 확인했다.

자신을 만날 때 필요한 비밀번호를 알려줬다.

(S3cr3tVV34p0n)

두 번째 메세지는 비밀번호를 잘 받았다고 말하는 내용이 있었다.

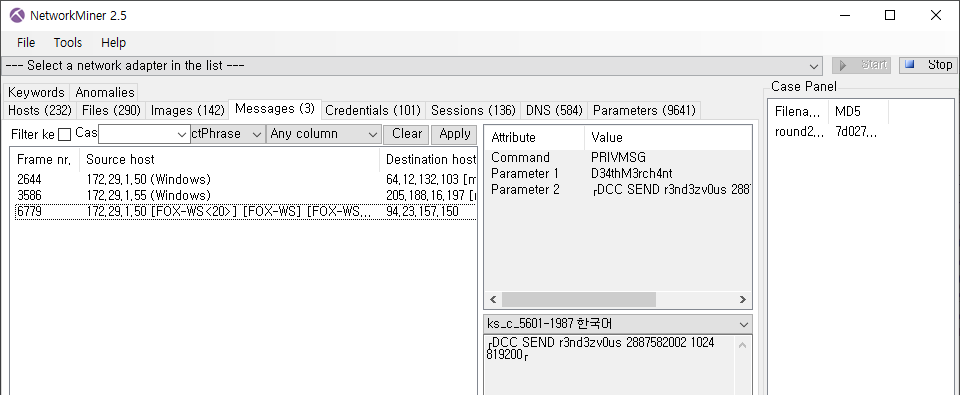

세 번째 메세지를 살펴보니 의미를 알 수 없는 문자열이 있었다.

구글링을 통해 정보를 얻었다.

181217 공부일지

시도한 문제 Defcon#21#2 배운 것 1. IRC 프로토콜 인터넷 릴레이 챗(Internet Relay Chat, IRC)은 실시간 채팅 프로토콜로, 여러 사용자가 모여 대화를 나눌 수 있음 또한, 개인간의 대화 기능도 지원하며 'DC

aaasssddd25.tistory.com

파일을 전송하기 위해서 저런 문자열이 사용된 것이다.

문자열에서 얻은 정보를 정리해보자.

| filename | r3nd3zv0us |

| ip | 2887582002 |

| port | 1024 |

| filesize | 819200 |

용량 : 819 KB, port : 1024 전송한 파일의 데이터인 것 같다.

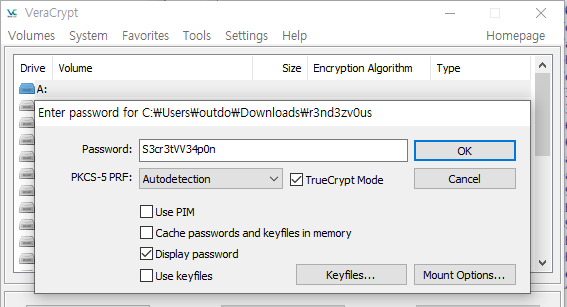

파일로 저장한다.

VeraCrypt를 이용하여 마운트해주고 내용을 확인해봤다.

파일 두 개를 확인할 수 있다.

사진 파일을 보면 어떤 도시에서 만나려하는지 알 수 있다.

3. 비고

.

'writeup > Wargame' 카테고리의 다른 글

| Dreamhack / Reverse Engineering / rev-basic-9 writeup (0) | 2021.01.18 |

|---|---|

| Dreamhack / Reverse Engineering / rev-basic-series (0) | 2021.01.17 |

| Dreamhack / Reverse Engineering / rev-basic-9 (Hint) (0) | 2021.01.17 |

| DigitalForensic with CTF / Network / DefCoN#21 #1 (0) | 2020.08.31 |

| N00bCTF / File System Forensic / You Know LFN? (0) | 2020.08.31 |